Pesquisadores de segurança da CyberArk conseguiram inverter completamente o jogo contra um dos grupos criminosos mais ativos dos últimos anos. Ao identificar uma falha de cross-site scripting (XSS) no painel de controle usado pelos operadores do malware StealC, os especialistas passaram a acessar informações críticas da infraestrutura criminosa e, assim, interromperam parte das operações ilegais.

Esse episódio chama atenção porque revela um cenário irônico. Os mesmos criminosos que exploram vulnerabilidades em sistemas de terceiros acabaram expostos por falhas básicas em suas próprias ferramentas. Ao negligenciar práticas essenciais de segurança, os operadores do StealC abriram espaço para investigação profunda, monitoramento contínuo e coleta de dados sensíveis sobre o funcionamento do malware.

Além disso, o caso reforça como a falta de boas práticas pode comprometer até operações criminosas sofisticadas.

Como os pesquisadores descobriram a falha

A CyberArk identificou a vulnerabilidade diretamente no painel de gerenciamento utilizado pelos hackers para controlar infecções, acompanhar vítimas e organizar campanhas maliciosas. Como o sistema não validava corretamente dados inseridos pelo usuário, scripts maliciosos passaram a ser executados no navegador de quem acessava o painel.

Dessa forma, os pesquisadores exploraram a falha de maneira controlada e ética. Segundo o especialista Ari Novick, a equipe conseguiu coletar impressões digitais, monitorar sessões ativas e capturar cookies associados à infraestrutura criminosa. Com essas informações, os analistas obtiveram uma visão detalhada sobre como o StealC operava, se espalhava e gerava lucro.

Além disso, o vazamento do código-fonte do painel acelerou significativamente a investigação. Ao acessar a lógica interna da ferramenta, os pesquisadores mapearam fluxos de ataque, identificaram padrões operacionais e localizaram pontos críticos de falha.

Tabela 1 – Informações obtidas durante a investigação

| Tipo de dado coletado | Objetivo principal | Resultado obtido |

|---|---|---|

| Cookies de sessão | Identificar acessos ativos | Mapeamento da infraestrutura |

| Impressões digitais | Reconhecer operadores | Correlação entre campanhas |

| Sessões em tempo real | Monitorar atividades | Entendimento do fluxo de ataques |

| Estrutura do painel | Analisar a lógica interna | Descoberta de novas vulnerabilidades |

Por que a CyberArk não divulgou todos os detalhes

Apesar da relevância da descoberta, a CyberArk optou por não divulgar detalhes técnicos sensíveis. Essa decisão segue uma estratégia comum no setor de cibersegurança. Ao limitar a exposição pública da falha, os pesquisadores evitam que os próprios criminosos corrijam rapidamente o problema e retomem suas atividades com versões mais seguras do painel.

Enquanto isso, os especialistas ganham tempo para aprofundar a análise, monitorar movimentações e, quando possível, colaborar com empresas afetadas ou autoridades competentes. Portanto, a discrição funciona como uma ferramenta estratégica no combate ao cibercrime.

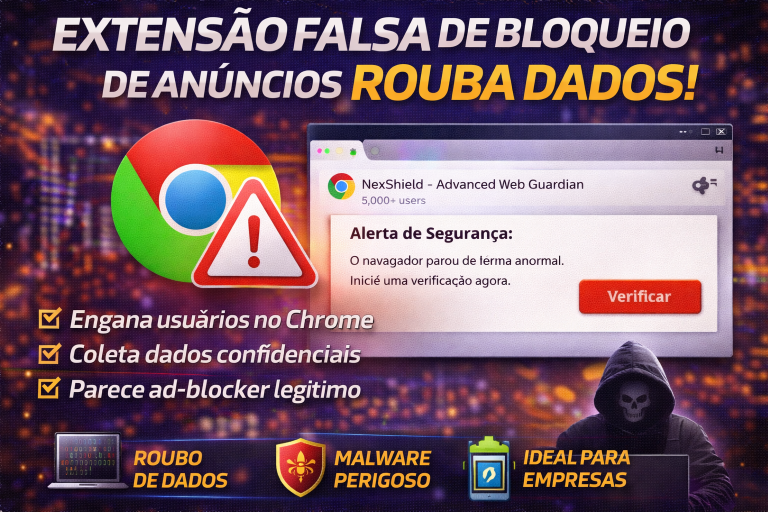

O que é o malware StealC

O StealC, detectado pela primeira vez em janeiro de 2023, pertence à categoria de infostealers, malwares focados no roubo de informações sensíveis como credenciais, cookies, dados bancários e carteiras digitais.

Além disso, ele opera dentro do modelo conhecido como Malware-as-a-Service (MaaS). Nesse formato, desenvolvedores vendem ou alugam o malware para outros criminosos, oferecendo suporte técnico, atualizações frequentes e infraestrutura pronta para uso.

Esse modelo facilitou a rápida disseminação do StealC, já que permitiu que indivíduos com pouco conhecimento técnico conduzissem ataques sofisticados.

Tabela 2 – Principais características do StealC

| Característica | Descrição |

|---|---|

| Tipo | Infostealer |

| Modelo de negócio | Malware-as-a-Service |

| Ano de surgimento | 2023 |

| Principais alvos | Credenciais, cookies e dados financeiros |

| Nível técnico exigido | Baixo a intermediário |

Como os criminosos distribuíam o StealC

Para espalhar o malware, os operadores do StealC adotaram estratégias de engenharia social altamente eficazes. Entre elas, o uso do YouTube se destacou. Hackers criavam vídeos que prometiam cracks ou versões modificadas de softwares populares.

Em seguida, incluíam links maliciosos na descrição ou nos comentários. Ao baixar o suposto programa, a vítima instalava o infostealer sem perceber. Esse esquema recebeu o nome de “Rede Fantasma”, uma rede coordenada de contas falsas ou comprometidas usadas para impulsionar conteúdos maliciosos.

Consequentemente, usuários que buscavam economizar dinheiro ou acessar recursos premium tornaram-se alvos fáceis.

Tabela 3 – Métodos de distribuição do StealC

| Canal utilizado | Estratégia aplicada | Nível de risco |

|---|---|---|

| YouTube | Vídeos com cracks falsos | Alto |

| Links externos | Downloads diretos | Alto |

| Redes sociais | Divulgação indireta | Médio |

| Fóruns ilegais | Comercialização do malware | Alto |

Como funcionava a falha de XSS

Falhas de cross-site scripting (XSS) surgem quando aplicações não validam corretamente dados inseridos pelo usuário. Nesses casos, scripts maliciosos acabam sendo executados diretamente no navegador.

No painel do StealC, a vulnerabilidade envolvia injeções do lado do cliente, conhecidas como client-side injections. Assim, sempre que o painel carregava, códigos JavaScript maliciosos entravam em execução.

Com isso, os pesquisadores conseguiram capturar cookies de sessão, acompanhar atividades em tempo real, identificar padrões de uso e mapear a infraestrutura criminosa. Ironicamente, o StealC foi criado justamente para roubar cookies, mas seus operadores falharam ao proteger os próprios dados.

O erro que derrubou os hackers

O maior erro dos criminosos esteve na ausência de mecanismos adequados de proteção de cookies do servidor. Durante o processo de coleta de dados das vítimas, os próprios cookies da infraestrutura criminosa ficaram expostos.

Como resultado, pesquisadores acessaram informações confidenciais e comprometeram o sigilo da operação. Esse descuido mostra que até grupos experientes cometem falhas graves quando ignoram princípios básicos de segurança.

Impacto para a cibersegurança global

Esse episódio reforça uma lição fundamental. Nenhuma infraestrutura é invulnerável, nem mesmo aquelas criadas por cibercriminosos. Além disso, o caso demonstra o valor da pesquisa em segurança ofensiva para enfraquecer operações ilegais.

Ao compreender o funcionamento interno de malwares como o StealC, especialistas desenvolvem métodos mais eficazes de detecção e prevenção. Consequentemente, empresas e usuários passam a se proteger melhor contra ameaças emergentes.

Uma mensagem clara para todos

O ataque contra os operadores do StealC envia um recado direto ao submundo digital. Quem vive explorando vulnerabilidades também pode se tornar vítima quando negligencia a própria segurança.

Para usuários e empresas, a lição permanece clara. A prevenção continua sendo a melhor defesa. Atualizações constantes, cautela ao baixar softwares e atenção redobrada a promessas fáceis reduzem drasticamente os riscos.

No fim, o StealC acabou provando do próprio veneno, mostrando que, no universo da cibersegurança, erros cobram um preço alto, independentemente de quem esteja do outro lado da tela.