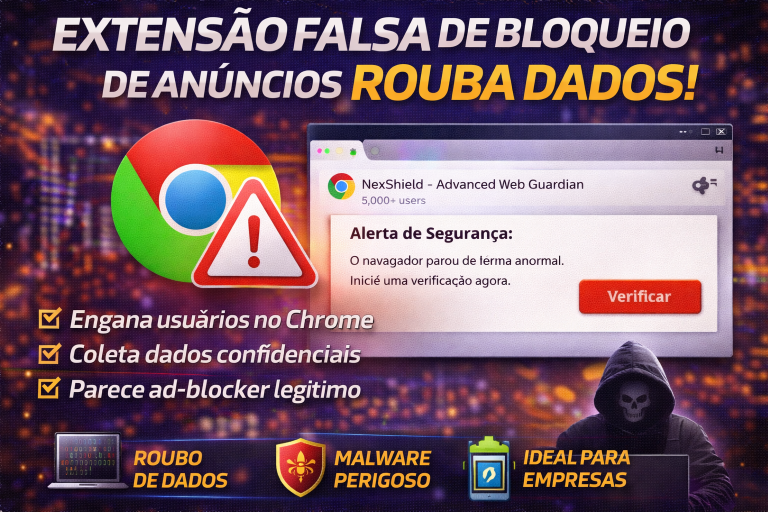

A Cisco confirmou a correção de uma falha de segurança crítica que vinha sendo explorada ativamente por hackers chineses ao longo de várias semanas. O problema afetava dispositivos corporativos voltados à segurança de e-mails e navegação, colocando em risco redes de empresas, instituições financeiras e órgãos governamentais em diferentes regiões do mundo.

Desde que a vulnerabilidade veio a público, especialistas em cibersegurança passaram a classificá-la como um dos incidentes mais graves recentes envolvendo produtos da fabricante. Isso ocorre porque a falha permitia execução remota de código com privilégios elevados, algo que abre caminho para ataques persistentes, difíceis de detectar e com alto potencial de impacto.

Além disso, o fato de a brecha ter sido explorada ativamente antes da correção aumenta a preocupação sobre possíveis sistemas ainda comprometidos.

⚠️ Detalhes técnicos da vulnerabilidade identificada

A falha recebeu o identificador CVE-2025-20393 e atingiu a pontuação máxima de severidade, com score 10/10. O problema estava presente no AsyncOS, sistema operacional utilizado pelo Secure Email Gateway (SEG) e pelo Secure Web and Email Manager (SEWM) da Cisco.

Com essa vulnerabilidade, atacantes conseguiam executar comandos remotos com privilégios de root, o nível mais alto de acesso ao sistema. Dessa forma, os invasores assumiam controle total dos dispositivos afetados, comprometendo não apenas o equipamento, mas toda a infraestrutura conectada a ele.

Além disso, a própria Cisco identificou evidências de mecanismos de persistência, o que indica que os invasores conseguiram manter acesso mesmo após reinicializações, atualizações parciais ou tentativas iniciais de contenção.

Visão geral da vulnerabilidade

| Item analisado | Detalhes |

|---|---|

| Identificador | CVE-2025-20393 |

| Severidade | Crítica |

| Pontuação | 10.0 |

| Sistema afetado | AsyncOS |

| Produtos impactados | SEG e SEWM |

| Tipo de ataque | Execução remota de código |

| Privilégios obtidos | Root |

🧑💻 Grupos chineses ligados à exploração da falha

Após a divulgação inicial do problema, análises independentes e relatórios de segurança apontaram a atuação de grupos avançados de ameaça persistente, conhecidos como UAT-9686, APT41 e UNC5174.

Esses grupos são conhecidos por operar com alto nível técnico, utilizando ferramentas sofisticadas e estratégias de longo prazo. Normalmente, eles focam em infraestruturas críticas, grandes empresas, provedores de serviços e órgãos governamentais, com objetivos que variam entre espionagem, sabotagem e acesso a dados estratégicos.

Segundo os investigadores, os ataques ocorreram desde pelo menos novembro de 2025, ou seja, antes da correção oficial estar disponível. Portanto, a exploração da falha aconteceu por mais de cinco semanas, ampliando significativamente o potencial impacto global do incidente.

Grupos envolvidos e seus perfis

| Grupo | Características principais | Histórico |

|---|---|---|

| UAT-9686 | Ataques furtivos e persistentes | Infraestruturas corporativas |

| APT41 | Operações híbridas de espionagem e crime | Alvos governamentais e empresariais |

| UNC5174 | Uso de backdoors e tunelamento | Ambientes de rede complexos |

🧰 Ferramentas utilizadas pelos invasores

Durante as investigações, a Cisco identificou o uso de ferramentas avançadas que permitiram aos atacantes manter acesso contínuo aos sistemas comprometidos. Essas ferramentas demonstram um nível elevado de planejamento e conhecimento técnico.

Entre os recursos identificados estavam Aquashell, uma backdoor persistente baseada em Python, além do AquaTunnel, usado para criar túneis SSH reversos. Também foi observado o uso do Chisel, ferramenta amplamente utilizada para tunelamento em ambientes restritos, e do AquaPurge, responsável por apagar logs e dificultar a detecção.

Esses mecanismos permitiram que os hackers operassem de forma silenciosa e prolongada, reduzindo as chances de identificação por equipes de segurança internas.

Ferramentas detectadas nos ataques

| Ferramenta | Função principal | Objetivo do invasor |

|---|---|---|

| Aquashell | Backdoor persistente | Manter acesso contínuo |

| AquaTunnel | SSH reverso | Comunicação externa |

| Chisel | Tunelamento | Bypass de restrições |

| AquaPurge | Limpeza de logs | Ocultar rastros |

🛠️ Como a Cisco resolveu o problema

Assim que confirmou a exploração ativa da falha, a Cisco publicou alertas de segurança e orientações emergenciais para administradores de sistemas. Enquanto trabalhava na correção definitiva, a empresa recomendou medidas temporárias de mitigação, como restrições de acesso, monitoramento reforçado e revisão de logs.

Posteriormente, a fabricante lançou atualizações de segurança completas, que eliminaram a vulnerabilidade e removeram os mecanismos de persistência possivelmente instalados durante os ataques. Com isso, os dispositivos atualizados deixam de aceitar as técnicas usadas pelos grupos maliciosos.

Apesar da correção, a Cisco reforça que apenas atualizar o sistema pode não ser suficiente em ambientes já comprometidos, sendo necessária uma análise mais profunda.

📢 Recomendações para administradores e empresas

A Cisco recomenda fortemente que todos os usuários afetados atualizem seus sistemas imediatamente. Além disso, a empresa orienta que organizações entrem em contato com o Centro de Assistência Técnica da Cisco caso identifiquem comportamentos suspeitos ou dificuldades durante o processo de atualização.

Embora a fabricante não tenha divulgado quantas instâncias foram comprometidas nem o número exato de organizações afetadas, especialistas alertam que ambientes corporativos devem adotar uma postura preventiva e investigativa.

Isso inclui revisar logs de acesso, monitorar tráfego de rede incomum, avaliar possíveis acessos não autorizados e aplicar políticas rígidas de atualização e segmentação de rede.

🌐 Impacto e lições para a segurança digital

Esse incidente reforça a importância de manter sistemas sempre atualizados, especialmente quando se trata de equipamentos responsáveis pela proteção da própria infraestrutura. Além disso, demonstra como grupos de ciberespionagem exploram rapidamente falhas críticas assim que elas surgem.

Consequentemente, empresas que atrasam atualizações ou ignoram alertas de segurança ficam muito mais expostas a ataques sofisticados. Em um cenário de ameaças cada vez mais complexas e persistentes, a resposta rápida a vulnerabilidades se torna um fator decisivo para a proteção de dados, operações e reputação corporativa.

Por isso, o caso da Cisco serve como um alerta claro para o mercado: segurança digital não é opcional, mas um processo contínuo que exige atenção, investimento e resposta ágil.