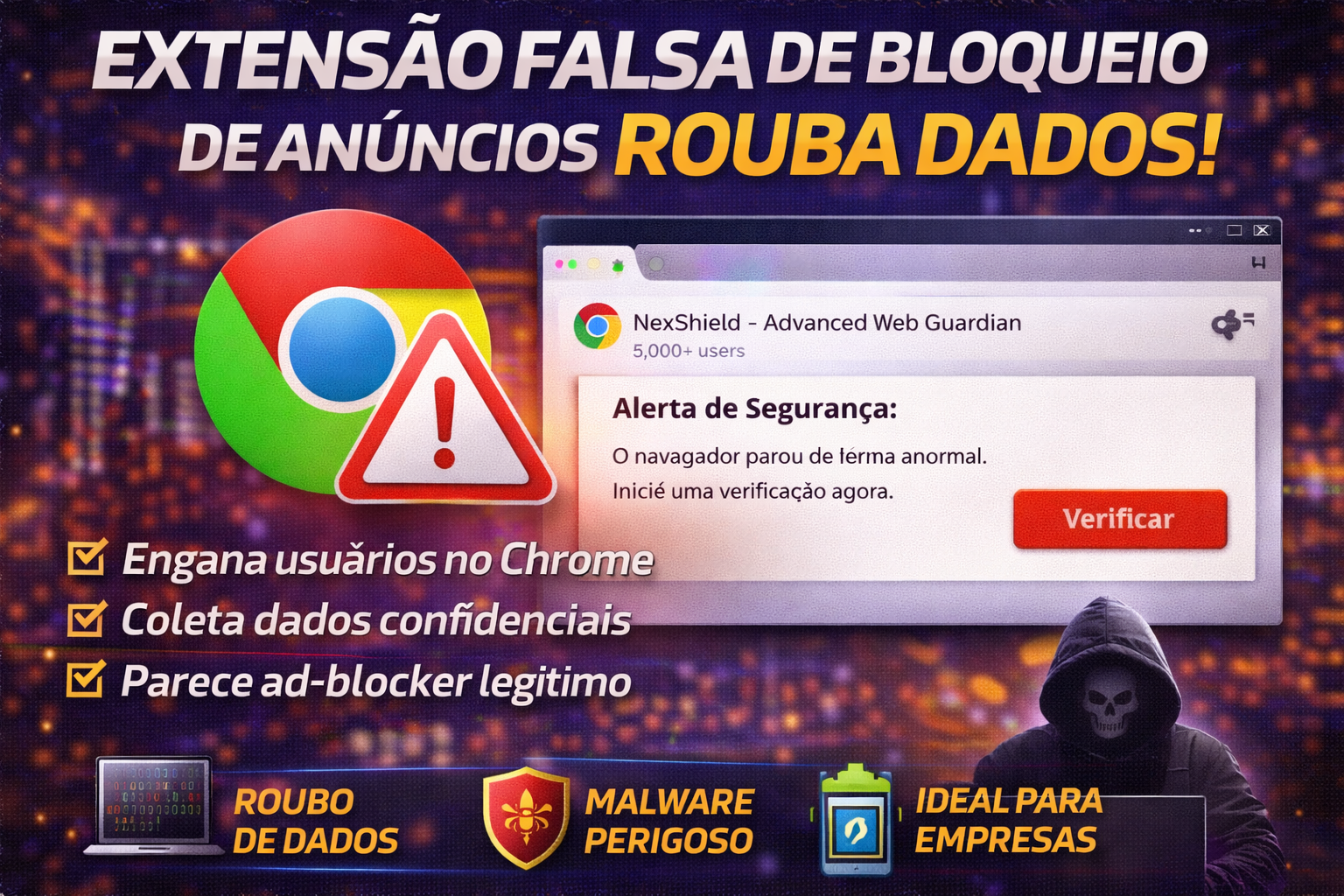

Especialistas em cibersegurança emitiram um alerta importante para quem utiliza o Google Chrome. Pesquisadores da Huntress identificaram uma campanha maliciosa que utiliza uma extensão falsa de bloqueio de anúncios como isca para roubar dados sensíveis dos usuários. O golpe explora a confiança em ferramentas populares de privacidade e se aproveita da busca constante por soluções contra anúncios invasivos.

A campanha recebeu o nome de KongTuke e distribui um trojan de acesso remoto (RAT) conhecido como ModeloRAT. O malware chega aos dispositivos camuflado como uma extensão aparentemente legítima, o que aumenta significativamente as chances de infecção. Além disso, o ataque segue um padrão semelhante ao método ClickFix, no qual a própria vítima acaba instalando o software malicioso por meio de engenharia social.

Como funciona a campanha KongTuke

A operação começa quando o usuário procura uma extensão para bloquear anúncios na Chrome Web Store. Nesse momento, ele pode ser impactado por um anúncio patrocinado malicioso, que direciona para a extensão chamada “NexShield – Advanced Web Guardian”.

A ferramenta se apresenta como um “escudo definitivo de privacidade”, prometendo proteção contra anúncios, rastreadores, conteúdos intrusivos e até malwares. Esse discurso convincente levou a extensão a registrar pelo menos 5 mil downloads antes de ser removida da loja oficial.

De acordo com a Huntress, a NexShield é, na verdade, um clone visual e funcional do uBlock Origin Lite, uma extensão legítima e bastante conhecida. Justamente por isso, muitos usuários não percebem a ameaça e confiam no software falso.

Engenharia social como principal arma

Após a instalação, a extensão falsa exibe um alerta de segurança forjado, informando que o navegador “parou de forma anormal”. Em seguida, o aviso recomenda que o usuário execute uma verificação de segurança urgente para corrigir o suposto problema.

Nesse ponto, o ataque se torna mais grave. A vítima é instruída a abrir a caixa “Executar” do Windows e colar um comando exibido na tela. Ao realizar essa ação, o usuário acaba executando manualmente o payload malicioso, acreditando estar corrigindo uma falha do navegador.

Esse método reduz a chance de bloqueio por antivírus tradicionais, já que o comando é iniciado pelo próprio usuário.

Falha proposital trava o navegador

Logo após a execução do comando, o Chrome entra em colapso. O navegador passa a criar inúmeras conexões em um loop infinito, provocando uma espécie de negação de serviço (DoS) local. Como resultado, ocorre um consumo excessivo de memória, deixando o sistema lento e, em muitos casos, totalmente travado.

Esse comportamento não é um erro acidental. Pelo contrário, ele faz parte da estratégia dos criminosos. Ao travar o navegador, o malware força o usuário a reiniciar o Chrome diversas vezes, o que ativa novamente os alertas falsos e reforça o ciclo de infecção.

O que acontece após a infecção

Depois que o ModeloRAT se instala no sistema, o controle do dispositivo passa gradualmente para os atacantes. O malware cria um canal de comunicação oculto entre o navegador da vítima e servidores comprometidos, permitindo o monitoramento remoto.

Um dos pontos mais perigosos da campanha é o uso de um mecanismo de atraso. O software malicioso só entra em ação cerca de 60 minutos após a infecção, o que dificulta a identificação imediata do ataque. Após esse período, o payload passa a ser executado a cada 10 minutos.

Essa abordagem reduz suspeitas e aumenta o tempo de permanência do malware no sistema, ampliando o potencial de roubo de dados.

Quais dados podem ser roubados

Segundo os pesquisadores, o foco do KongTuke parece estar em ambientes corporativos. Ao infectar o computador de funcionários, os criminosos conseguem acesso indireto a informações sensíveis de empresas.

Entre os dados que podem ser comprometidos estão:

- Credenciais de login

- Dados de navegação

- Informações corporativas confidenciais

- Sessões ativas de serviços online

Além disso, como se trata de um trojan de acesso remoto, os atacantes podem executar comandos à distância, capturar telas e até instalar outros malwares no dispositivo.

Sistema de distribuição inteligente

Outro detalhe relevante identificado pela Huntress é que KongTuke também funciona como um sistema de distribuição de tráfego malicioso. Antes de entregar o malware, a infraestrutura cria perfis das vítimas, analisando características do dispositivo, localização e comportamento.

Somente após essa filtragem o usuário é redirecionado para o site que hospeda os payloads maliciosos, aumentando a eficiência do ataque e reduzindo exposição desnecessária.

Por que extensões falsas são tão perigosas

Extensões de navegador possuem acesso privilegiado a dados de navegação. Quando maliciosas, elas podem:

- Ler páginas acessadas

- Capturar dados digitados

- Modificar conteúdos exibidos

- Redirecionar tráfego

- Injetar scripts maliciosos

Por isso, campanhas como essa se tornam especialmente perigosas, pois exploram uma camada de confiança que muitos usuários não questionam.

Como se proteger desse tipo de golpe

Para reduzir os riscos, especialistas recomendam algumas práticas essenciais:

- Instalar extensões apenas de desenvolvedores conhecidos e verificados

- Desconfiar de extensões recém-lançadas com poucas avaliações

- Evitar clicar em anúncios patrocinados ao buscar ferramentas de segurança

- Nunca executar comandos no sistema a pedido de extensões ou sites

- Manter antivírus e sistema operacional atualizados

Além disso, em ambientes corporativos, é fundamental limitar a instalação de extensões por meio de políticas de TI.

Alerta importante para usuários do Chrome

O caso da campanha KongTuke reforça como extensões falsas continuam sendo uma das portas de entrada mais eficazes para ataques cibernéticos. Mesmo ferramentas que prometem mais segurança podem se tornar vetores de infecção quando não verificadas com cuidado.

Em um cenário de ataques cada vez mais sofisticados, a atenção do usuário continua sendo uma das principais linhas de defesa. Afinal, quando o golpe depende da ação da própria vítima, a prevenção começa com informação e desconfiança saudável.