Pesquisadores de segurança identificaram recentemente uma nova campanha maliciosa que utiliza pacotes do repositório npm para distribuir um trojan de acesso remoto conhecido como NodeCordRAT. A ameaça se esconde em bibliotecas que imitam ferramentas relacionadas ao ecossistema do Bitcoin, explorando a confiança de desenvolvedores que trabalham com criptomoedas e aplicações financeiras baseadas em JavaScript.

Esse tipo de ataque faz parte de uma tendência crescente conhecida como ataques à cadeia de suprimentos de software, na qual invasores não atacam diretamente o usuário final, mas comprometem ferramentas intermediárias usadas por milhares de desenvolvedores, espalhando o malware de forma silenciosa e altamente eficiente.

Como os pacotes maliciosos se disfarçam

Os criminosos criaram pacotes com nomes muito semelhantes aos de bibliotecas legítimas ligadas ao Bitcoin, induzindo desenvolvedores a instalá-los por engano. Ao executar o comando de instalação, scripts ocultos são ativados automaticamente e fazem o download do código malicioso real.

Esse método é extremamente perigoso porque o desenvolvedor não precisa executar nada manualmente: a simples instalação da dependência já inicia a infecção.

Esse comportamento é possível porque o npm permite a execução automática de scripts chamados de postinstall, que são legítimos em muitos projetos, mas que também podem ser usados de forma abusiva.

O que é o NodeCordRAT

O NodeCordRAT é um malware classificado como RAT (Remote Access Trojan) — ou seja, ele permite que um invasor tenha controle remoto sobre a máquina infectada.

Depois de instalado, o malware:

- Coleta informações do sistema

- Gera um identificador único para cada vítima

- Estabelece comunicação com um servidor remoto controlado pelos atacantes

- Aguarda comandos para executar ações na máquina comprometida

A partir desse ponto, o computador da vítima passa a ser parte da infraestrutura do atacante.

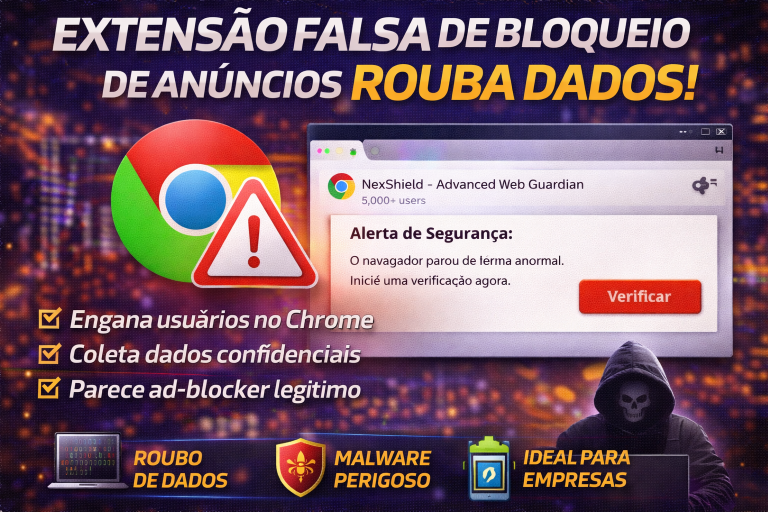

Quais dados são roubados

O NodeCordRAT foi projetado para roubar principalmente:

- Credenciais armazenadas em navegadores

- Tokens de autenticação e APIs

- Frases seed e chaves privadas de carteiras de criptomoedas

- Informações sobre o sistema operacional e hardware

Esses dados são extremamente valiosos, especialmente no contexto de criptomoedas, já que o acesso às frases seed permite que criminosos esvaziem carteiras digitais de forma irreversível.

Controle remoto e espionagem

Além do roubo de dados, o malware permite que o invasor execute comandos remotamente, como:

- Rodar comandos de terminal

- Capturar telas da área de trabalho

- Enviar arquivos da máquina infectada

- Instalar outros malwares ou ferramentas

Isso transforma o computador infectado em uma verdadeira estação de espionagem digital.

Uso de plataformas legítimas como infraestrutura

Uma das características mais preocupantes do NodeCordRAT é que ele utiliza plataformas legítimas de comunicação como canal de controle. Em vez de se conectar a servidores suspeitos, o malware usa serviços amplamente conhecidos para enviar e receber comandos, dificultando a detecção por sistemas tradicionais de segurança.

Isso cria uma situação em que o tráfego malicioso se mistura ao tráfego legítimo da internet, passando despercebido por firewalls e filtros comuns.

Por que desenvolvedores são alvos estratégicos

Desenvolvedores são alvos extremamente valiosos porque:

- Possuem acesso a código-fonte sensível

- Trabalham com credenciais de produção

- Têm acesso a servidores, APIs e infraestrutura

- Frequentemente lidam com dados financeiros ou corporativos

Comprometer uma única máquina de desenvolvedor pode dar acesso indireto a sistemas muito maiores.

Riscos para empresas e projetos

Esse tipo de ataque não afeta apenas o indivíduo, mas também empresas inteiras. Um desenvolvedor infectado pode, sem saber:

- Enviar código contaminado para produção

- Expor segredos de infraestrutura

- Abrir portas para ataques posteriores

- Violar contratos de confidencialidade

Portanto, a ameaça é tanto técnica quanto jurídica e reputacional.

Como se proteger

Algumas medidas ajudam a reduzir significativamente o risco:

Verificar pacotes antes de instalar

Evite pacotes com poucos downloads, pouca documentação ou nomes parecidos demais com projetos famosos.

Evitar scripts automáticos desnecessários

Sempre que possível, revise scripts postinstall antes de permitir sua execução.

Usar ferramentas de auditoria

Ferramentas de análise de dependências ajudam a identificar pacotes suspeitos ou vulneráveis.

Isolar ambientes de desenvolvimento

Use máquinas virtuais ou containers para testar dependências novas antes de usá-las em projetos principais.

Manter sistemas atualizados

Correções de segurança reduzem a superfície de ataque.

O que esse caso representa

O NodeCordRAT não é apenas um malware isolado, mas um exemplo claro de como a cadeia de suprimentos de software se tornou um dos principais alvos do cibercrime moderno.

À medida que o desenvolvimento se torna mais dependente de bibliotecas externas, o nível de confiança implícita nesses ecossistemas aumenta — e os atacantes exploram exatamente isso.

A segurança no desenvolvimento moderno não é mais apenas sobre proteger servidores, mas sobre proteger cada dependência, cada pacote e cada linha de código incorporada ao projeto.

Nesse cenário, vigilância, revisão e boas práticas deixam de ser opcionais e passam a ser parte essencial do processo de desenvolvimento seguro.